Il mercato della Cyber Security in Italia è in crescita. La spesa è trainata principalmente dalle grandi imprese, che nella maggior parte dei casi puntano ad aumentare gli investimenti in questo ambito sempre più rilevante. Per classificare le aree progettuali in tema di gestione dei dati informatici, l’Osservatorio Cybersecurity & Data Protection del Politecnico di Milano ha elaborato un framework che ne individua le principali categorie e sottocategorie, in modo da offrire una visione di insieme su questo ecosistema. Nello specifico, il modello permette di scomporre il mercato dell’Information Security & Privacy in diverse voci di spesa e di identificare le azioni principali in corso nelle singole aree progettuali che lo compongono.

Il modello Information Security nel dettaglio

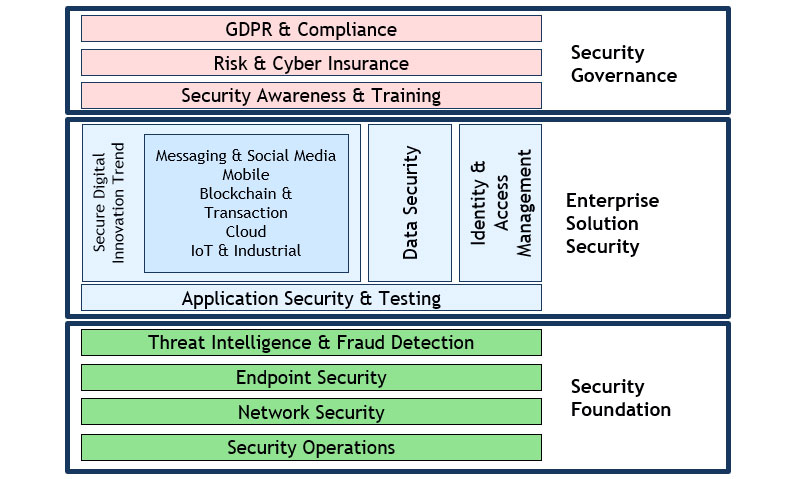

Il framework proposto classifica le aree progettuali in 3 macrocategorie:

- Security Governance - A questa categoria appartengono gli strumenti a sostegno dei processi di governance, impiegati dalle aziende per garantire la compliance a determinate regole e aumentare le performance e la cultura sui temi della sicurezza informatica in azienda.

- Enterprise Solution Security - In questa classe rientrano le progettualità finalizzate a garantire la sicurezza delle applicazioni enterprise e le soluzioni per la protezione dei trend dell’innovazione digitale.

- Security Foundation - In questa categoria si trovano prodotti e servizi per il monitoraggio della rete e per lo svolgimento di attività come l’identificazione, l’analisi real-time e la risposta ad eventuali incidenti di sicurezza.

Le macrocategorie sono suddivise a loro volta in molteplici sottocategorie che includono servizi, prodotti e iniziative per la gestione della sicurezza informatica.

Security Governance

- Security Awareness & Training: percorsi di formazione e programmi di sensibilizzazione sul tema della cybersecurity;

- GDPR & Compliance: soluzioni per favorire l’adeguamento in azienda ai requisiti previsti dalle normative in materia di sicurezza delle informazioni e protezione dei dati, con particolare focus sul GDPR;

- Risk & Cyber Insurance: soluzioni per analizzare il livello di esposizione al rischio cyber dei sistemi informatici aziendali e per individuare adeguate polizze di cyber insurance, finalizzate al trasferimento verso terzi del rischio residuo.

Enterprise Solution Security

- Application Security & Testing: soluzioni per garantire la protezione delle applicazioni aziendali e il loro sviluppo secondo standard di security-by-design, processi per la misurazione del grado di vulnerabilità in un dato sistema (Vulnerability Assessment) e strumenti per verificare la sicurezza delle applicazioni stesse, dei sistemi o delle reti, anche attraverso simulazioni di attacchi da parte di soggetti malintenzionati (Penetration Test);

- Identity & Access Management: sistemi per la gestione e il monitoraggio degli accessi degli utenti a infrastrutture, applicazioni e dati critici;

- Data Security: procedure e sistemi per proteggere i dati dell’azienda e dei singoli utenti da azioni malevole. Tra questi servizi rientrano quelli finalizzati alla gestione e alla protezione di password, username, PIN, file condivisi e documenti online (Secure Document Management), così come gli strumenti per il monitoraggio dei dati sensibili in azienda al fine di prevenirne la perdita per furto o errore (Data Loss Prevention);

- Secure Digital Innovation Trends: soluzioni per contrastare le potenziali minacce di sicurezza derivanti dai trend dell’innovazione digitale. Tali soluzioni sono suddivise in ulteriori sotto-aree:

- Blockchain & Transaction Security: strumenti per la protezione di informazioni sensibili scambiate nel corso di transazioni finanziarie e progettualità in ambito Blockchain;

- Cloud Security: strumenti per proteggere infrastrutture, applicazioni e dati negli ambienti Cloud;

- IoT Security & Industrial Security: strumenti per la protezione di dispositivi intelligenti e di sistemi industriali connessi alla rete;

- Messaging Security & Social Media Security: servizi per la protezione delle informazioni nei canali di messaggistica;

- Mobile Security: prodotti e servizi per la protezione dei dispositivi mobili e della rete a cui sono connessi.

Security Foundation

- Endpoint Security: strumenti per far sì che dispositivi come computer fissi, device mobili e smart object collegati alla rete aziendale rispettino determinati standard di sicurezza;

- Network Security: sistemi per il monitoraggio della rete al fine di prevenire e contrastare eventuali attacchi informatici. In questa classe rientrano le soluzioni che monitorano l’utilizzo del web da parte degli utenti e negano l’accesso a siti dannosi (Web Security) e gli strumenti per la protezione della posta elettronica da minacce come il phishing (Email Security);

- Security Operations: prodotti e servizi per identificare, analizzare e rispondere alle minacce dirette ai sistemi informatici. Rientrano in questa categoria: le misure per garantire la continuità operativa (Business Continuity), gli strumenti per l’identificazione degli accessi non autorizzati al computer o alla rete (Intrusion Detection), per la gestione dei danni provocati da un attacco alla sicurezza informatica (Incident Response) e per il ripristino delle funzionalità operative in seguito ad un grave incidente di sicurezza (Disaster Recovery), soluzioni per la raccolta e l’analisi di dati e per il monitoraggio degli eventi di sicurezza (Security Information & Event Management);

- Threat Intelligence & Fraud Detection: strumenti che sfruttano Big Data Analytics, Intelligenza Artificiale e Machine Learning per raccogliere informazioni, monitorare e analizzare in tempo reale i rischi e le minacce alla sicurezza, al fine di realizzare piani di protezione in un’ottica preventiva.

Vuoi comprendere come gestire la sicurezza informatica in azienda?

- Autore

Direttore degli Osservatori Cyber Security & Data Protection, Artificial Intelligence e Cloud Transformation e Responsabile della Ricerca dell'Osservatorio Big Data & Business Analytics.

Gli ultimi articoli di Alessandro Piva

-

Data Architecture, le tecnologie per l'utilizzo dei dati 21 dicembre 2023

-

Le 5V dei Big Data: dal Volume al Valore 21 dicembre 2023

-

Esempi di Big Data e applicazioni concrete del loro utilizzo 21 dicembre 2023

Potrebbe interessarti

Articoli più letti